Nomad代币桥遭遇漏洞攻击 黑客卷走1.9亿美元资产

第20期网络安全就业班:2023年08月28日 开班地点:北京

CISP/CISSP/CISP-PTE/CISA/CISW...网络安全证书认证

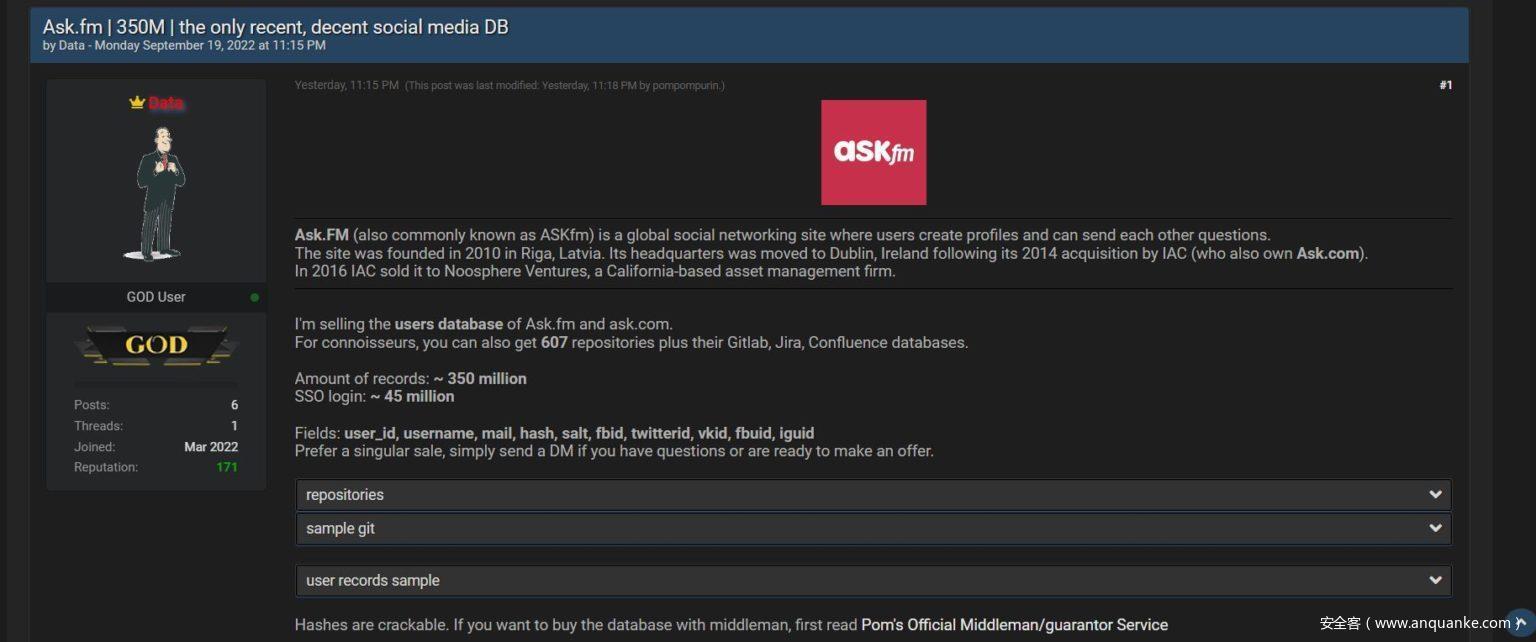

据悉,首笔利用 Nomad 系统漏洞的可疑交易,发生在世界标准时晚间 21:32 分 —— 当时有人设法从桥上挪走了价值约 230 万美元的 100 WBTC 。

在社区对潜在漏洞敲响警钟后不久,Nomad 团队于 UTC 夜间 23:35 证实已知晓相关事件,目前正在调查过程中,但没有立即回应外界的置评请求。

除了 WBTC,后续 WETH、USDC、FRAX、CQT、HBOT、IAGON、DAI、GERO、CARDS、SDL 和 C3 等加密代币资产也在迅速流失。

回溯发现,攻击者以一种极不寻常的方式转移走了加密代币,因为每款代币都以几乎相同的面额被转走 —— 比如正好有 202440.725413 的 USDC 交易被执行了 200 多次。

据悉,Nomad 能够作为一个桥梁,方便用户在 AVAX、ETH、EVMOS、Milkomeda C1 和 Moonbeam(GLMR)之间转换加密代币。

然而与其它在 2022 年被普遍利用的漏洞不同,到目前为止,本轮事件已经涉及数百个从 Nomad 桥上直接接受代币的地址。

与此同时,来自 Polkadot 网络的 Moonbeam 智能合约平台,其原生 GLMR 代币也成为了 Nomad 漏洞利用的攻击目标之一。

为调查安全事件,官方已于当晚 23:18 转入维护模式。期间 Moonbeam 用户的日常交易和智能合约交互等功能都将被临时禁用。

尴尬的是,今年四月,Nomad 才高调地宣布了包括 Coinbase Ventures、OpenSea 在内的多家加密行业龙头企业参与了对该平台的种子轮融资。

然而当时高达 2.25 亿美元的公司估值,或许难以在本轮漏洞攻击下维持多久。

黑客已接管Wiseasy控制面板 可访问控制全球14万支付终端

Wiseasy 是一个你可能没有听说过的品牌,但它是一个流行的基于 Android 的支付终端制造商,在亚太地区的餐馆、酒店、零售店和学校使用。通过其 Wisecloud 云服务,Wiseeasy 可以通过互联网远程管理、配置和更新客户终端。

不过,这家初创公司表示在一个网络犯罪分子活跃的暗网市场上,发现了可用于访问 Wiseasy 云控制面板的员工密码,其中还包括一个管理员账户。

Buguard 首席技术官 Youssef Mohamed 告诉 TechCrunch,这些密码是由员工电脑上的恶意软件盗取的。Mohamed 说,有两个云端控制面板被暴露,而且都没有受到基本安全功能的保护,如双因素认证,并允许黑客访问世界各地近 14 万个 Wiseasy 支付终端。

Buguard 表示在今年 7 月初就已经将此事报告给 Wiseasy。不过 Mohammed 表示该公司原本计划召开会议讨论披露这次安全事件,但随后在没有警告的情况下就取消了,公司也拒绝透露相关的信息。

TechCrunch看到的控制面板截图显示,一个”管理员”用户可以远程访问Wiseasy支付终端,包括锁定设备和远程安装和删除应用程序的能力。控制面板还允许任何人查看Wiseasy控制面板用户的姓名、电话号码、电子邮件地址和访问权限,包括添加新用户的能力。另一个控制面板视图还显示了支付终端所连接的网络的Wi-Fi名称和明文密码。